За последнее десятилетие вопросы информационной безопасности в области автоматизированных систем управления технологическими процессами (АСУ ТП) становятся все более актуальными. Это связано с постоянным увеличением сложности систем диспетчеризации и управления, а также необходимостью их интеграции с другими сервисами, включая передачу данных через интернет. Это открывает дверь для злоумышленников, которые могут удаленно использовать уязвимости таких систем для вмешательства в работу промышленных объектов. Согласно статистике «Лаборатории Касперского», в 2023 году треть компьютеров в системах АСУ были подвергнуты атакам вредоносным программным обеспечением. В настоящее время все чаще атаки направляются не только на компьютеры, но и на программируемые логические контроллеры (ПЛК). Исторически ПЛК рассматривались как “закрытые” устройства, работающие в изолированных локальных сетях и не требующие специальных средств защиты. Однако, как упоминалось ранее, в последние годы эта ситуация начала меняться.

Современные контроллеры ОВЕН (ПЛК210, ПЛК200, СПК1хх, СПК210) используют операционную систему OpenWrt на базе ядра Linux и программируются в среде CODESYS V3.5. В данной статье мы рассмотрим средства обеспечения информационной безопасности, которые поддерживаются этими двумя программными комплексами.

Ограничение доступа к web-конфигуратору

Одним из средств обеспечения безопасности является ограничение доступа к web-конфигуратору. Web-конфигуратор является основным инструментом для настройки контроллера, позволяя изменять сетевые параметры ПЛК, создавать резервные копии настроек, загружать приложения CODESYS и многое другое. Полный список возможностей web-конфигуратора описан в документации.

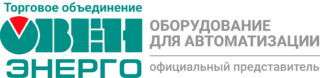

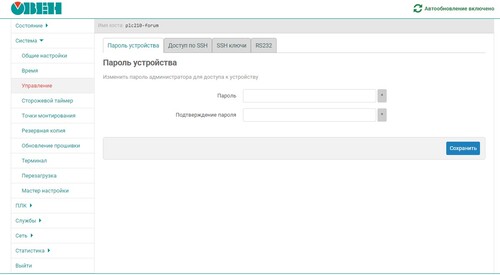

Доступ к web-конфигуратору требует авторизации. По умолчанию используется логин root и пароль owen. Логин не может быть изменен, а пароль задается на вкладке Система – Управление – Пароль устройства. Рекомендуется на этапе настройки установить свой надежный пароль, чтобы запретить доступ к web-конфигуратору для посторонних.

Однако, что еще более важно, эти же логин и пароль используются для подключения к терминалу контроллера по протоколу SSH. Такое подключение обычно используется для отладки и предоставляет подключившемуся неограниченные возможности по работе в операционной системе контроллера – это одна из наиболее желаемых точек проникновения для злоумышленника.

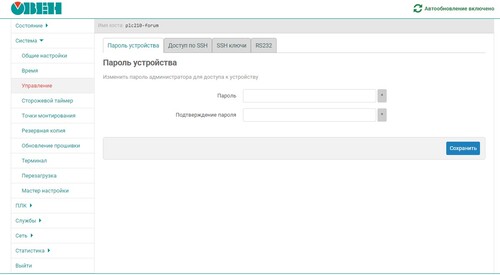

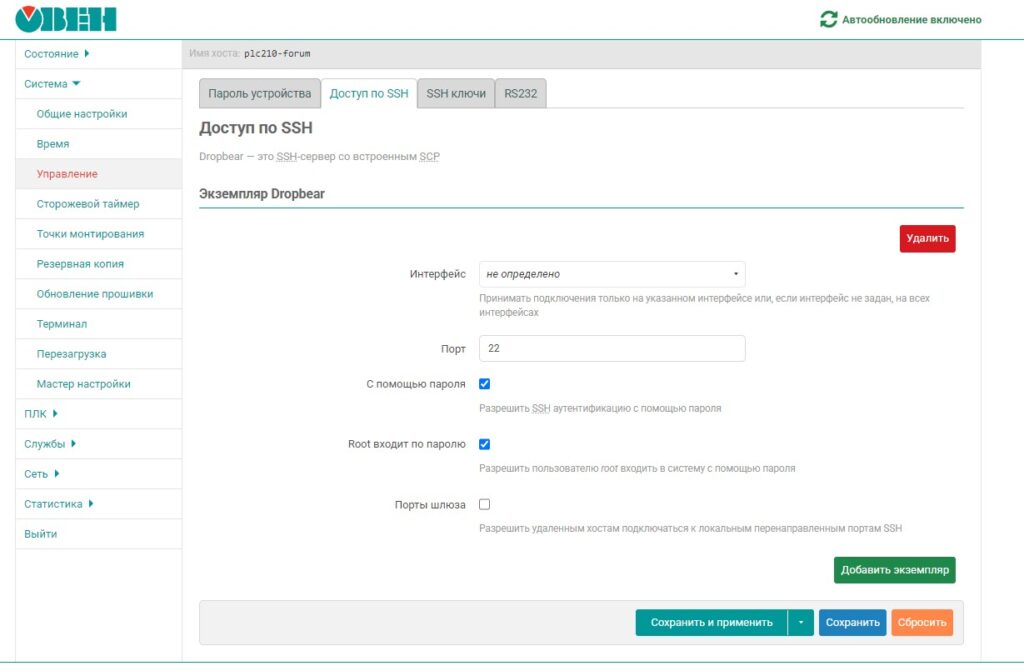

На вкладке Система – Управление – Доступ по SSH можно изменить номер порта SSH-сервера (потому что стандартные порты проверяются злоумышленниками в первую очередь) и выбрать сетевой интерфейс, по которому он будет доступен (например, можно сделать так, чтобы SSH-сервер был доступен только по интерфейсу USB). На вкладке Система – Управление – Ключи SSH можно задать ключ, наличие которого потребуется на SSH-клиенте для подключения к SSH-серверу ПЛК.

Мы всегда на связи, чтобы помочь вам.

Ваше мнение важно для нас. Если у вас есть вопросы, свяжитесь с нами.

По умолчанию сервер web-конфигуратора поддерживает подключение и по протоколу HTTP (незащищенному), и HTTPS (защищенному). На вкладке Службы – HTTP/HTTPS можно поменять номера портов web-конфигуратора и сгенерировать или импортировать сертификаты безопасности для протокола HTTPS.

Использование VPN

Если ПЛК “общается” через Интернет с другими устройствами или сервисами, то этот трафик может быть перехвачен злоумышленником с целью получения доступа к конфиденциальной информации о производственном процессе. Для обеспечения безопасности можно использовать виртуальные частные сети (VPN). VPN позволяет создать защищенный виртуальный канал связи поверх незащищенного соединения. Контроллеры ОВЕН поддерживают два популярных VPN-клиента: OpenVPN и WireGuard.

- Настройка OpenVPN производится на вкладке Службы – OpenVPN-клиент.

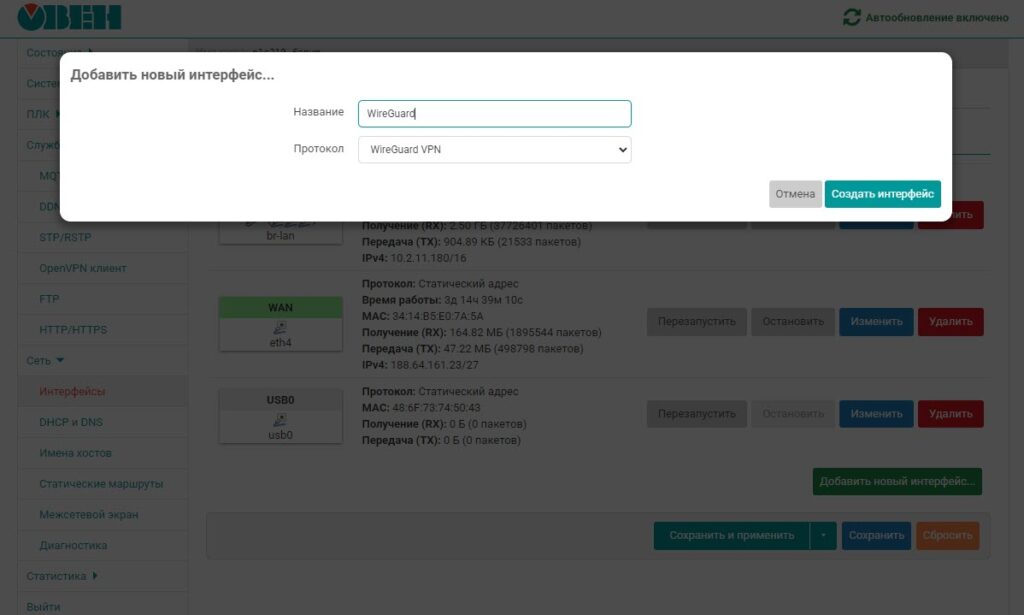

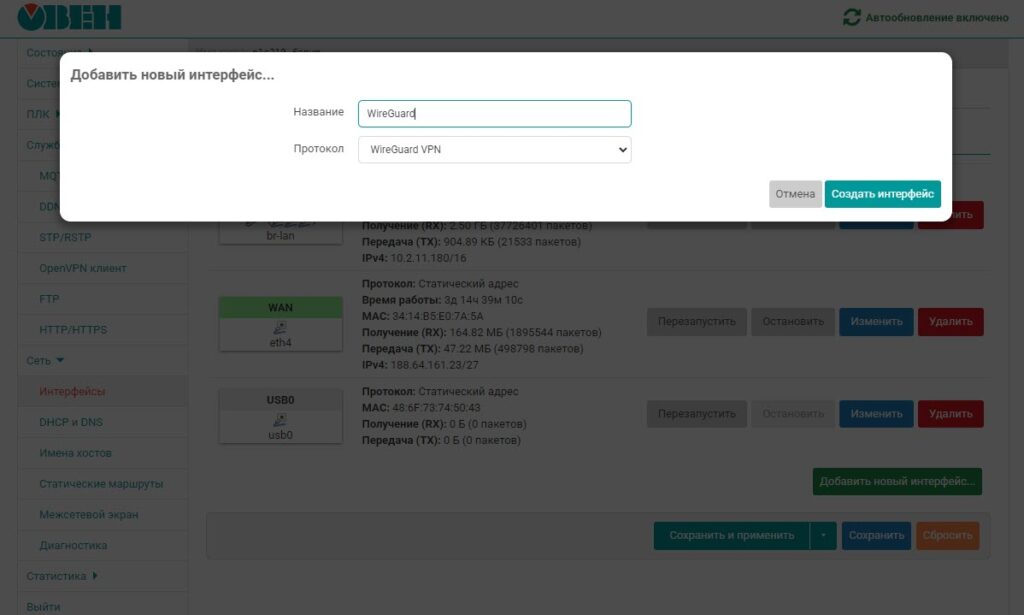

- Настройка WireGuard выполняется путем создания виртуального интерфейса: Сеть – Интерфейсы – Добавить новый интерфейс – Протокол: WireGuard VPN.

Межсетевой экран (firewall)

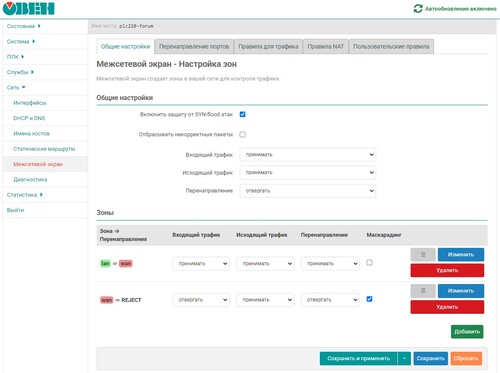

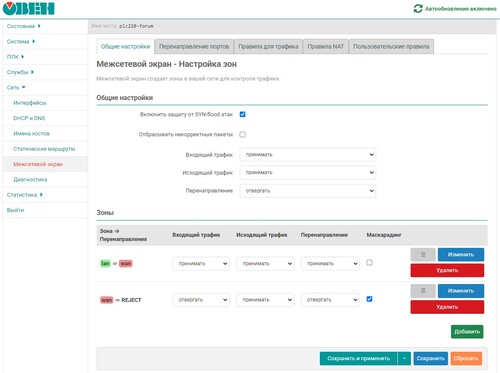

Важным компонентом OpenWrt является межсетевой экран, который обеспечивает фильтрацию межсетевого трафика. Это критично, когда ПЛК “напрямую” подключен к сети Интернет или используется в качестве шлюза между сетью АСУ и корпоративной сетью предприятия.

- Настройка межсетевого экрана выполняется в web-конфигураторе на вкладке Сеть – Межсетевой экран.

- На вкладке Правила для трафика можно указать порты, по которым разрешен доступ.

- На вкладке Перенаправление портов настраиваются правила маршрутизации.

Важно отметить, что по умолчанию настройки межсетевого экрана распространяются только на сетевые интерфейсы, размещенные в зоне WAN. Выбор зоны возможен в настройках интерфейса (Сеть – Интерфейсы – Изменить – Настройки межсетевого экрана).

Использование промежуточного оборудования

Если вам нужна помощь, мы всегда готовы помочь.

У вас есть вопросы или вам нужна помощь? Свяжитесь с нами и мы поможем вам.

Использование встроенного межсетевого экрана не всегда достаточно для обеспечения безопасности при подключении ПЛК к Интернету из-за интенсивного сканирования и эксплуатации известных уязвимостей. Рекомендуется применять специализированное промежуточное межсетевое оборудование, такое как промышленный межсетевой экран InfoWatch ARMA Industrial Firewall от компании InfoWatch, совместимое с контроллерами ОВЕН.

За последнее десятилетие вопросы информационной безопасности в области автоматизированных систем управления технологическими процессами (АСУ ТП) становятся все более актуальными. Это связано с постоянным увеличением сложности систем диспетчеризации и управления, а также необходимостью их интеграции с другими сервисами, включая передачу данных через интернет. Это открывает дверь для злоумышленников, которые могут удаленно использовать уязвимости таких систем для вмешательства в работу промышленных объектов. Согласно статистике «Лаборатории Касперского», в 2023 году треть компьютеров в системах АСУ были подвергнуты атакам вредоносным программным обеспечением. В настоящее время все чаще атаки направляются не только на компьютеры, но и на программируемые логические контроллеры (ПЛК). Исторически ПЛК рассматривались как “закрытые” устройства, работающие в изолированных локальных сетях и не требующие специальных средств защиты. Однако, как упоминалось ранее, в последние годы эта ситуация начала меняться.

Современные контроллеры ОВЕН (ПЛК210, ПЛК200, СПК1хх, СПК210) используют операционную систему OpenWrt на базе ядра Linux и программируются в среде CODESYS V3.5. В данной статье мы рассмотрим средства обеспечения информационной безопасности, которые поддерживаются этими двумя программными комплексами.

Ограничение доступа к web-конфигуратору

Одним из средств обеспечения безопасности является ограничение доступа к web-конфигуратору. Web-конфигуратор является основным инструментом для настройки контроллера, позволяя изменять сетевые параметры ПЛК, создавать резервные копии настроек, загружать приложения CODESYS и многое другое. Полный список возможностей web-конфигуратора описан в документации.

Доступ к web-конфигуратору требует авторизации. По умолчанию используется логин root и пароль owen. Логин не может быть изменен, а пароль задается на вкладке Система – Управление – Пароль устройства. Рекомендуется на этапе настройки установить свой надежный пароль, чтобы запретить доступ к web-конфигуратору для посторонних.

Однако, что еще более важно, эти же логин и пароль используются для подключения к терминалу контроллера по протоколу SSH. Такое подключение обычно используется для отладки и предоставляет подключившемуся неограниченные возможности по работе в операционной системе контроллера – это одна из наиболее желаемых точек проникновения для злоумышленника.

На вкладке Система – Управление – Доступ по SSH можно изменить номер порта SSH-сервера (потому что стандартные порты проверяются злоумышленниками в первую очередь) и выбрать сетевой интерфейс, по которому он будет доступен (например, можно сделать так, чтобы SSH-сервер был доступен только по интерфейсу USB). На вкладке Система – Управление – Ключи SSH можно задать ключ, наличие которого потребуется на SSH-клиенте для подключения к SSH-серверу ПЛК.

Мы всегда на связи, чтобы помочь вам.

Ваше мнение важно для нас. Если у вас есть вопросы, свяжитесь с нами.

По умолчанию сервер web-конфигуратора поддерживает подключение и по протоколу HTTP (незащищенному), и HTTPS (защищенному). На вкладке Службы – HTTP/HTTPS можно поменять номера портов web-конфигуратора и сгенерировать или импортировать сертификаты безопасности для протокола HTTPS.

Использование VPN

Если ПЛК “общается” через Интернет с другими устройствами или сервисами, то этот трафик может быть перехвачен злоумышленником с целью получения доступа к конфиденциальной информации о производственном процессе. Для обеспечения безопасности можно использовать виртуальные частные сети (VPN). VPN позволяет создать защищенный виртуальный канал связи поверх незащищенного соединения. Контроллеры ОВЕН поддерживают два популярных VPN-клиента: OpenVPN и WireGuard.

- Настройка OpenVPN производится на вкладке Службы – OpenVPN-клиент.

- Настройка WireGuard выполняется путем создания виртуального интерфейса: Сеть – Интерфейсы – Добавить новый интерфейс – Протокол: WireGuard VPN.

Межсетевой экран (firewall)

Важным компонентом OpenWrt является межсетевой экран, который обеспечивает фильтрацию межсетевого трафика. Это критично, когда ПЛК “напрямую” подключен к сети Интернет или используется в качестве шлюза между сетью АСУ и корпоративной сетью предприятия.

- Настройка межсетевого экрана выполняется в web-конфигураторе на вкладке Сеть – Межсетевой экран.

- На вкладке Правила для трафика можно указать порты, по которым разрешен доступ.

- На вкладке Перенаправление портов настраиваются правила маршрутизации.

Важно отметить, что по умолчанию настройки межсетевого экрана распространяются только на сетевые интерфейсы, размещенные в зоне WAN. Выбор зоны возможен в настройках интерфейса (Сеть – Интерфейсы – Изменить – Настройки межсетевого экрана).

Использование промежуточного оборудования

Если вам нужна помощь, мы всегда готовы помочь.

У вас есть вопросы или вам нужна помощь? Свяжитесь с нами и мы поможем вам.

Использование встроенного межсетевого экрана не всегда достаточно для обеспечения безопасности при подключении ПЛК к Интернету из-за интенсивного сканирования и эксплуатации известных уязвимостей. Рекомендуется применять специализированное промежуточное межсетевое оборудование, такое как промышленный межсетевой экран InfoWatch ARMA Industrial Firewall от компании InfoWatch, совместимое с контроллерами ОВЕН.