В последнее десятилетие вопросы информационной безопасности в области автоматизированных систем управления технологическими процессами (АСУ ТП) становятся все более актуальными. Это обусловлено увеличением сложности систем диспетчеризации и управления, а также необходимостью их интеграции с другими сервисами, включая передачу данных через Интернет. Такие изменения открывают возможности для злоумышленников удаленно эксплуатировать уязвимости систем для вмешательства в работу промышленных объектов. Согласно статистике “Лаборатории Касперского”, в 2023 году треть компьютеров в системах АСУ были атакованы вредоносным программным обеспечением. Однако, все чаще целью атак становятся не только компьютеры, но и программируемые логические контроллеры (ПЛК). Исторически ПЛК рассматривались как “закрытые” устройства, работающие в изолированных локальных сетях и не требующие специальных защитных мер. Однако, современные тенденции показывают изменение этой ситуации.

Современные контроллеры ОВЕН (ПЛК210, ПЛК200, СПК1хх, СПК210) используют операционную систему OpenWrt на базе ядра Linux и программируются в среде CODESYS V3.5. В данной статье мы рассмотрим средства обеспечения информационной безопасности, которые поддерживаются этими двумя программными комплексами.

Ограничение доступа к web-конфигуратору

Одним из важных средств обеспечения безопасности является ограничение доступа к web-конфигуратору. Web-конфигуратор представляет собой основной инструмент для настройки контроллера, позволяя изменять сетевые параметры ПЛК, создавать резервные копии настроек, загружать приложения CODESYS и многое другое. Полный перечень возможностей web-конфигуратора подробно описан в документации.

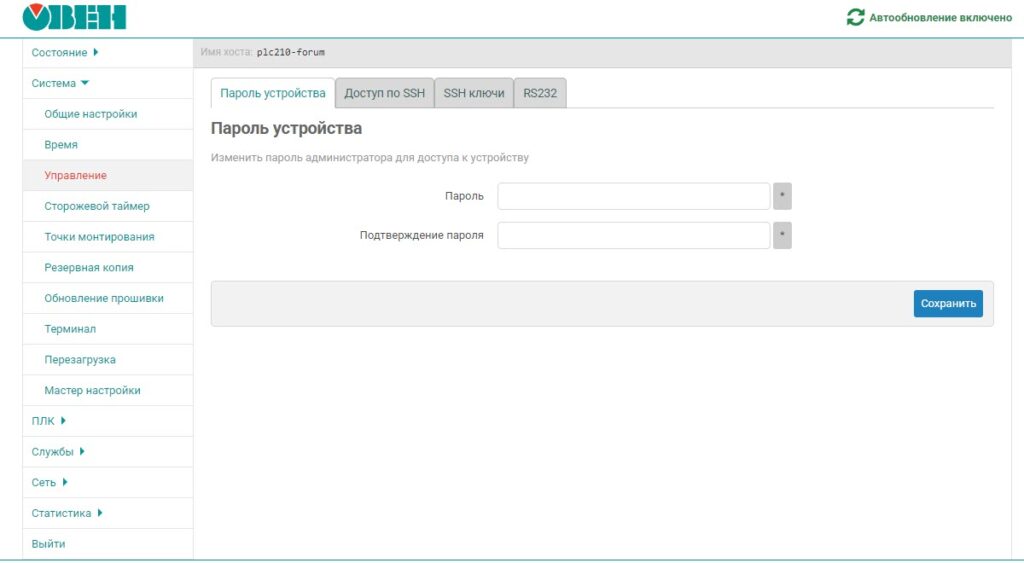

Доступ к web-конфигуратору требует авторизации. По умолчанию используется логин root и пароль owen. Логин не может быть изменен, а пароль задается на вкладке Система – Управление – Пароль устройства. Рекомендуется на этапе настройки установить свой надёжный пароль, чтобы запретить доступ к web-конфигуратору для посторонних.

Очень важно, что те же логин и пароль используются для доступа к терминалу контроллера через протокол SSH. Это соединение обычно используется для отладки и предоставляет пользователю неограниченные возможности работы в операционной системе контроллера, что делает его одной из наиболее уязвимых точек для злоумышленников.

На вкладке “Система – Управление – Доступ по SSH” можно изменить порт SSH-сервера (поскольку стандартные порты обычно проверяются злоумышленниками в первую очередь) и выбрать сетевой интерфейс, через который он будет доступен (например, можно настроить SSH-сервер так, чтобы он был доступен только через интерфейс USB). На вкладке “Система – Управление – Ключи SSH” можно установить ключ, который потребуется на SSH-клиенте для подключения к SSH-серверу контроллера.

Мы здесь, чтобы помочь вам в любой ситуации.

Мы здесь, чтобы помочь вам. Если у вас возникли вопросы, свяжитесь с нами.

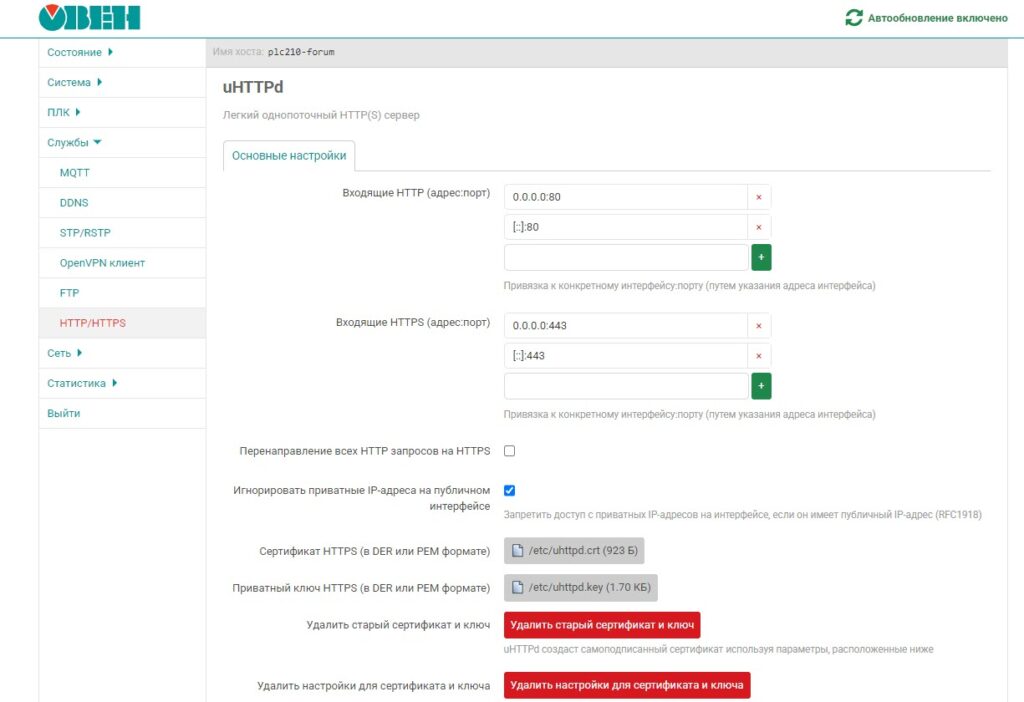

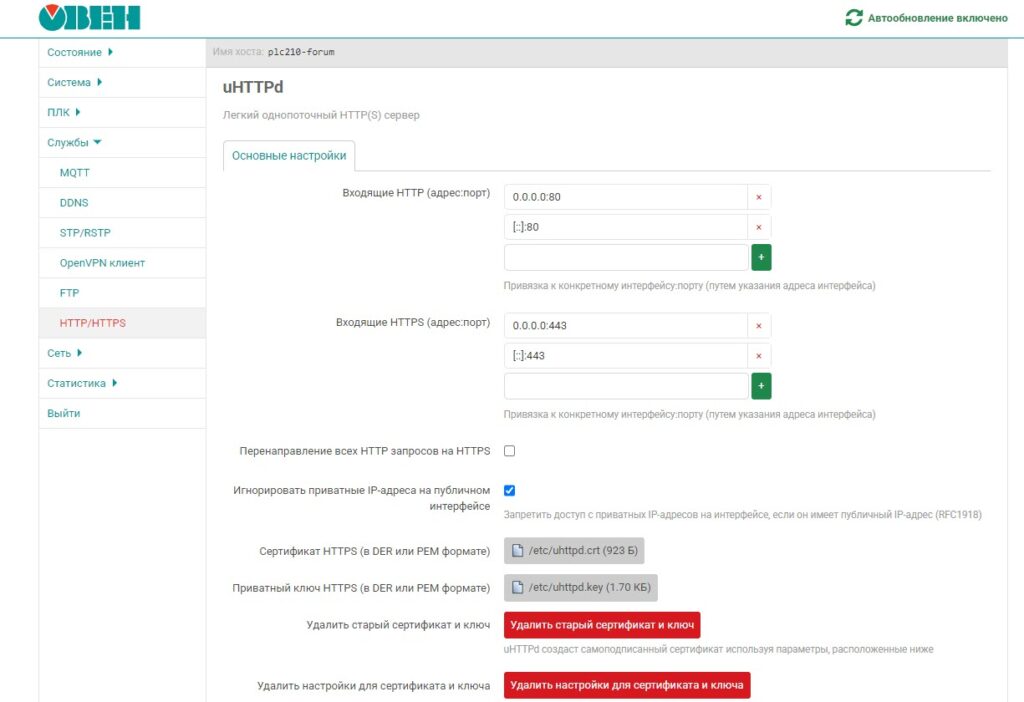

По умолчанию сервер web-конфигуратора обеспечивает подключение как по протоколу HTTP (незащищенный), так и по HTTPS (защищенный). На вкладке “Службы – HTTP/HTTPS” можно изменить порты сервера web-конфигуратора и создать или загрузить сертификаты безопасности для протокола HTTPS.

Для контроллеров СПК1хх пароль используется не только для доступа к web-конфигуратору и SSH-серверу, но также для экранного конфигуратора, который позволяет настраивать контроллер непосредственно с его дисплея.

Использование VPN

Если контроллер ПЛК взаимодействует через Интернет с другими устройствами или сервисами, трафик может быть подвергнут перехвату злоумышленником с целью доступа к конфиденциальной информации о производственном процессе. Для предотвращения таких ситуаций рекомендуется использовать виртуальные частные сети (VPN). VPN обеспечивает создание защищенного виртуального канала связи поверх незащищенного соединения. Контроллеры ОВЕН поддерживают два популярных VPN-клиента: OpenVPN и WireGuard.

Настройка OpenVPN осуществляется на вкладке “Службы – OpenVPN-клиент”.

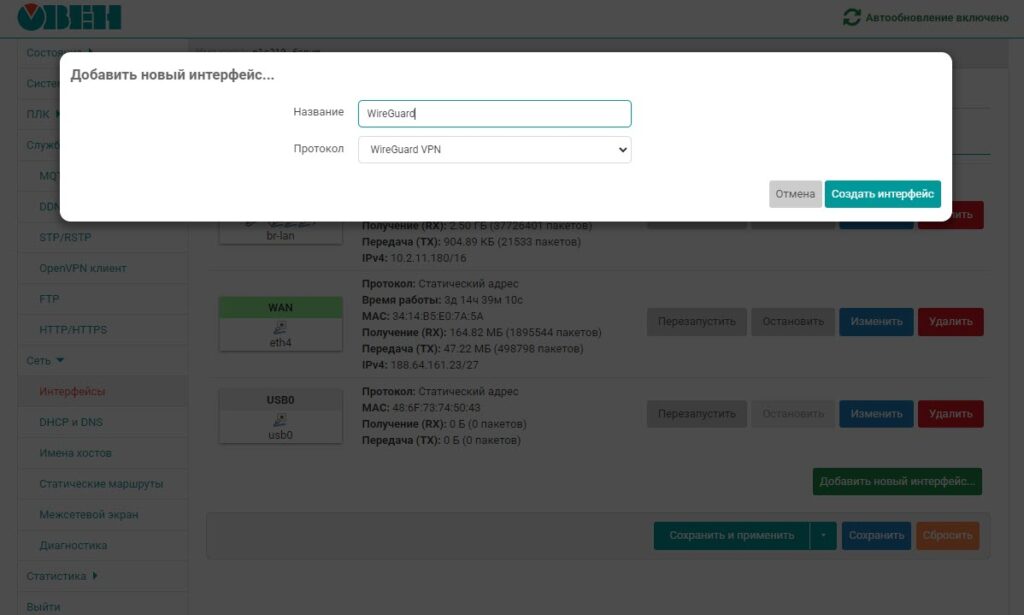

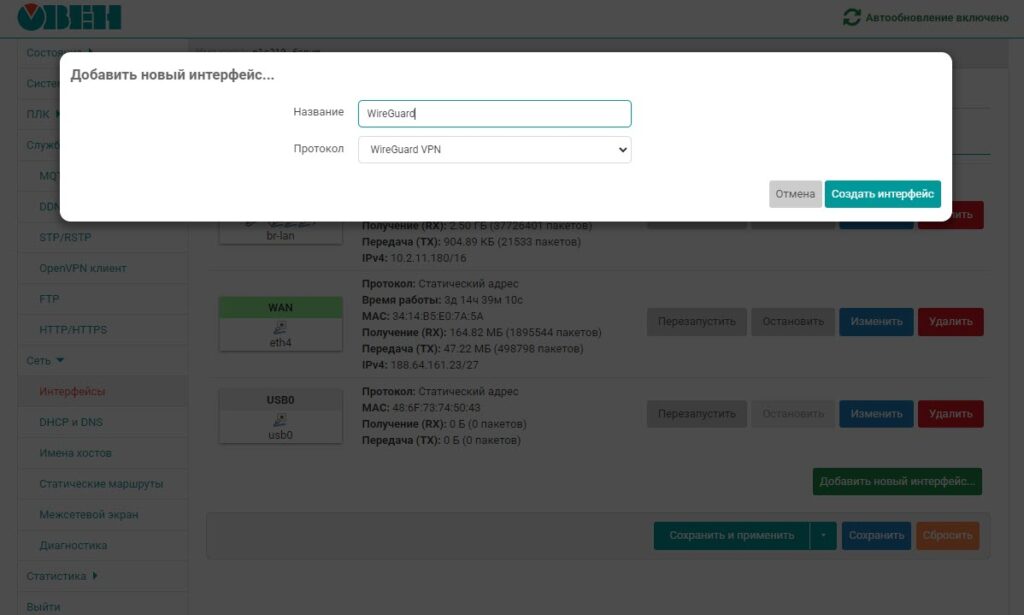

Настройка WireGuard выполняется путем создания виртуального интерфейса: Сеть – Интерфейсы – Добавить новый интерфейс – Протокол: WireGuard VPN.

Межсетевой экран (firewall)

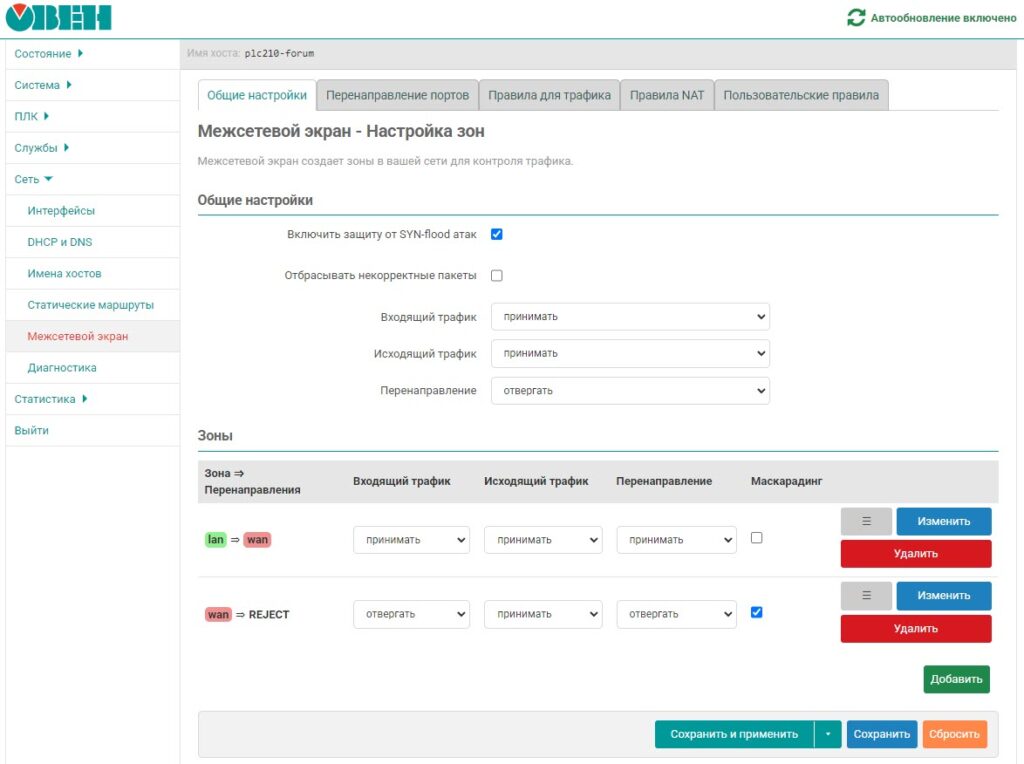

Важной частью OpenWrt является межсетевой экран, который обеспечивает фильтрацию межсетевого трафика. Это критически важно, особенно когда контроллер ПЛК напрямую подключен к Интернету или используется в качестве шлюза между сетью АСУ и корпоративной сетью предприятия.

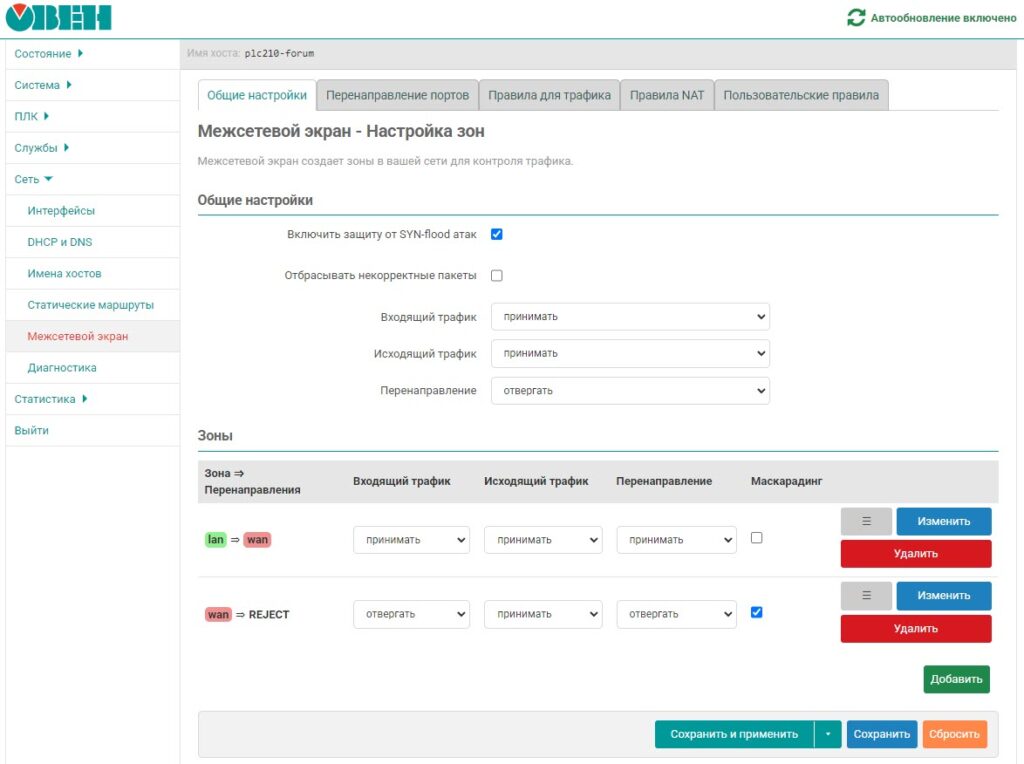

Настройка межсетевого экрана осуществляется в web-конфигураторе на вкладке “Сеть – Межсетевой экран”. На вкладке “Правила для трафика” можно указать порты, через которые разрешен доступ (запросы, полученные через другие порты, будут отклоняться). На вкладке “Перенаправление портов” настраиваются правила маршрутизации, что позволяет использовать ПЛК в качестве шлюза (например, настроить модули ввода-вывода, подключенные к ПЛК, с ПК).

Важно отметить, что настройки межсетевого экрана по умолчанию применяются только к сетевым интерфейсам, расположенным в зоне WAN. Выбор зоны можно выполнить в настройках интерфейса (Сеть – Интерфейсы – Изменить – Настройки межсетевого экрана).

Мы ценим ваши вопросы и готовы помочь.

Если у вас возникли вопросы или требуется помощь, свяжитесь с нами. Мы всегда готовы помочь.

Использование промежуточного оборудования

Использование встроенного межсетевого экрана при подключении ПЛК к Интернету не является гарантией защиты, поскольку существует значительное количество ботнетов, которые сканируют весь диапазон IP-адресов по всем портам с целью эксплуатации известных уязвимостей.

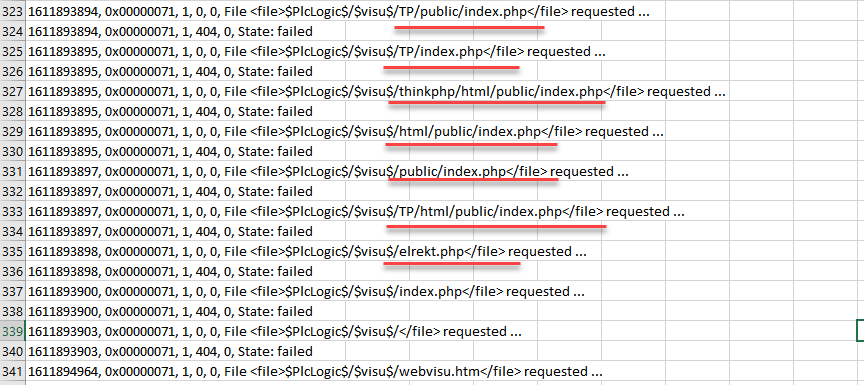

Например, в журнале одного из контроллеров, подключенных к Интернету, были обнаружены следующие “вредоносные” запросы:

В статье приведены комментарии по некоторым из этих запросов.

Интенсивное сканирование может привести к недостатку аппаратных ресурсов у контроллера ПЛК для эффективного противодействия. Это может привести к прекращению работы web-визуализации (или даже приложения CODESYS). Поэтому рекомендуется использовать специализированное промежуточное межсетевое оборудование при подключении ПЛК к Интернету. Примером такого оборудования может быть промышленный межсетевой экран InfoWatch ARMA Industrial Firewall от компании InfoWatch, который успешно прошел тестирование на совместимость с контроллерами ОВЕН.

В последнее десятилетие вопросы информационной безопасности в области автоматизированных систем управления технологическими процессами (АСУ ТП) становятся все более актуальными. Это обусловлено увеличением сложности систем диспетчеризации и управления, а также необходимостью их интеграции с другими сервисами, включая передачу данных через Интернет. Такие изменения открывают возможности для злоумышленников удаленно эксплуатировать уязвимости систем для вмешательства в работу промышленных объектов. Согласно статистике “Лаборатории Касперского”, в 2023 году треть компьютеров в системах АСУ были атакованы вредоносным программным обеспечением. Однако, все чаще целью атак становятся не только компьютеры, но и программируемые логические контроллеры (ПЛК). Исторически ПЛК рассматривались как “закрытые” устройства, работающие в изолированных локальных сетях и не требующие специальных защитных мер. Однако, современные тенденции показывают изменение этой ситуации.

Современные контроллеры ОВЕН (ПЛК210, ПЛК200, СПК1хх, СПК210) используют операционную систему OpenWrt на базе ядра Linux и программируются в среде CODESYS V3.5. В данной статье мы рассмотрим средства обеспечения информационной безопасности, которые поддерживаются этими двумя программными комплексами.

Ограничение доступа к web-конфигуратору

Одним из важных средств обеспечения безопасности является ограничение доступа к web-конфигуратору. Web-конфигуратор представляет собой основной инструмент для настройки контроллера, позволяя изменять сетевые параметры ПЛК, создавать резервные копии настроек, загружать приложения CODESYS и многое другое. Полный перечень возможностей web-конфигуратора подробно описан в документации.

Доступ к web-конфигуратору требует авторизации. По умолчанию используется логин root и пароль owen. Логин не может быть изменен, а пароль задается на вкладке Система – Управление – Пароль устройства. Рекомендуется на этапе настройки установить свой надёжный пароль, чтобы запретить доступ к web-конфигуратору для посторонних.

Очень важно, что те же логин и пароль используются для доступа к терминалу контроллера через протокол SSH. Это соединение обычно используется для отладки и предоставляет пользователю неограниченные возможности работы в операционной системе контроллера, что делает его одной из наиболее уязвимых точек для злоумышленников.

На вкладке “Система – Управление – Доступ по SSH” можно изменить порт SSH-сервера (поскольку стандартные порты обычно проверяются злоумышленниками в первую очередь) и выбрать сетевой интерфейс, через который он будет доступен (например, можно настроить SSH-сервер так, чтобы он был доступен только через интерфейс USB). На вкладке “Система – Управление – Ключи SSH” можно установить ключ, который потребуется на SSH-клиенте для подключения к SSH-серверу контроллера.

Мы здесь, чтобы помочь вам в любой ситуации.

Мы здесь, чтобы помочь вам. Если у вас возникли вопросы, свяжитесь с нами.

По умолчанию сервер web-конфигуратора обеспечивает подключение как по протоколу HTTP (незащищенный), так и по HTTPS (защищенный). На вкладке “Службы – HTTP/HTTPS” можно изменить порты сервера web-конфигуратора и создать или загрузить сертификаты безопасности для протокола HTTPS.

Для контроллеров СПК1хх пароль используется не только для доступа к web-конфигуратору и SSH-серверу, но также для экранного конфигуратора, который позволяет настраивать контроллер непосредственно с его дисплея.

Использование VPN

Если контроллер ПЛК взаимодействует через Интернет с другими устройствами или сервисами, трафик может быть подвергнут перехвату злоумышленником с целью доступа к конфиденциальной информации о производственном процессе. Для предотвращения таких ситуаций рекомендуется использовать виртуальные частные сети (VPN). VPN обеспечивает создание защищенного виртуального канала связи поверх незащищенного соединения. Контроллеры ОВЕН поддерживают два популярных VPN-клиента: OpenVPN и WireGuard.

Настройка OpenVPN осуществляется на вкладке “Службы – OpenVPN-клиент”.

Настройка WireGuard выполняется путем создания виртуального интерфейса: Сеть – Интерфейсы – Добавить новый интерфейс – Протокол: WireGuard VPN.

Межсетевой экран (firewall)

Важной частью OpenWrt является межсетевой экран, который обеспечивает фильтрацию межсетевого трафика. Это критически важно, особенно когда контроллер ПЛК напрямую подключен к Интернету или используется в качестве шлюза между сетью АСУ и корпоративной сетью предприятия.

Настройка межсетевого экрана осуществляется в web-конфигураторе на вкладке “Сеть – Межсетевой экран”. На вкладке “Правила для трафика” можно указать порты, через которые разрешен доступ (запросы, полученные через другие порты, будут отклоняться). На вкладке “Перенаправление портов” настраиваются правила маршрутизации, что позволяет использовать ПЛК в качестве шлюза (например, настроить модули ввода-вывода, подключенные к ПЛК, с ПК).

Важно отметить, что настройки межсетевого экрана по умолчанию применяются только к сетевым интерфейсам, расположенным в зоне WAN. Выбор зоны можно выполнить в настройках интерфейса (Сеть – Интерфейсы – Изменить – Настройки межсетевого экрана).

Мы ценим ваши вопросы и готовы помочь.

Если у вас возникли вопросы или требуется помощь, свяжитесь с нами. Мы всегда готовы помочь.

Использование промежуточного оборудования

Использование встроенного межсетевого экрана при подключении ПЛК к Интернету не является гарантией защиты, поскольку существует значительное количество ботнетов, которые сканируют весь диапазон IP-адресов по всем портам с целью эксплуатации известных уязвимостей.

Например, в журнале одного из контроллеров, подключенных к Интернету, были обнаружены следующие “вредоносные” запросы:

В статье приведены комментарии по некоторым из этих запросов.

Интенсивное сканирование может привести к недостатку аппаратных ресурсов у контроллера ПЛК для эффективного противодействия. Это может привести к прекращению работы web-визуализации (или даже приложения CODESYS). Поэтому рекомендуется использовать специализированное промежуточное межсетевое оборудование при подключении ПЛК к Интернету. Примером такого оборудования может быть промышленный межсетевой экран InfoWatch ARMA Industrial Firewall от компании InfoWatch, который успешно прошел тестирование на совместимость с контроллерами ОВЕН.